W artykule omówimy, jak wybrać serwer VPN, który najlepiej odpowiada Twoim potrzebom, oraz jakie kluczowe funkcje mogą pomóc w ukryciu Twojego połączenia. Dowiesz się również o dodatkowych metodach, które można zastosować, aby uniknąć detekcji, a także o ograniczeniach, które mogą wpłynąć na skuteczność ukrywania korzystania z VPN.

Kluczowe informacje:- Nie można całkowicie ukryć korzystania z VPN, ale można zminimalizować wykrywalność.

- Wybór serwera z funkcją obfuskacji jest kluczowy dla zachowania prywatności.

- Serwery stealth są skuteczne w unikaniu detekcji przez ISP.

- Funkcja Kill Switch zapobiega wyciekom danych w przypadku utraty połączenia.

- Rotacja adresów IP zwiększa anonimowość użytkownika.

- Niektóre protokoły VPN mogą zmniejszać ryzyko wykrycia.

- Istnieją czynniki zewnętrzne, które mogą wpływać na skuteczność ukrywania korzystania z VPN.

Jak wybrać serwer VPN, aby zminimalizować wykrywalność

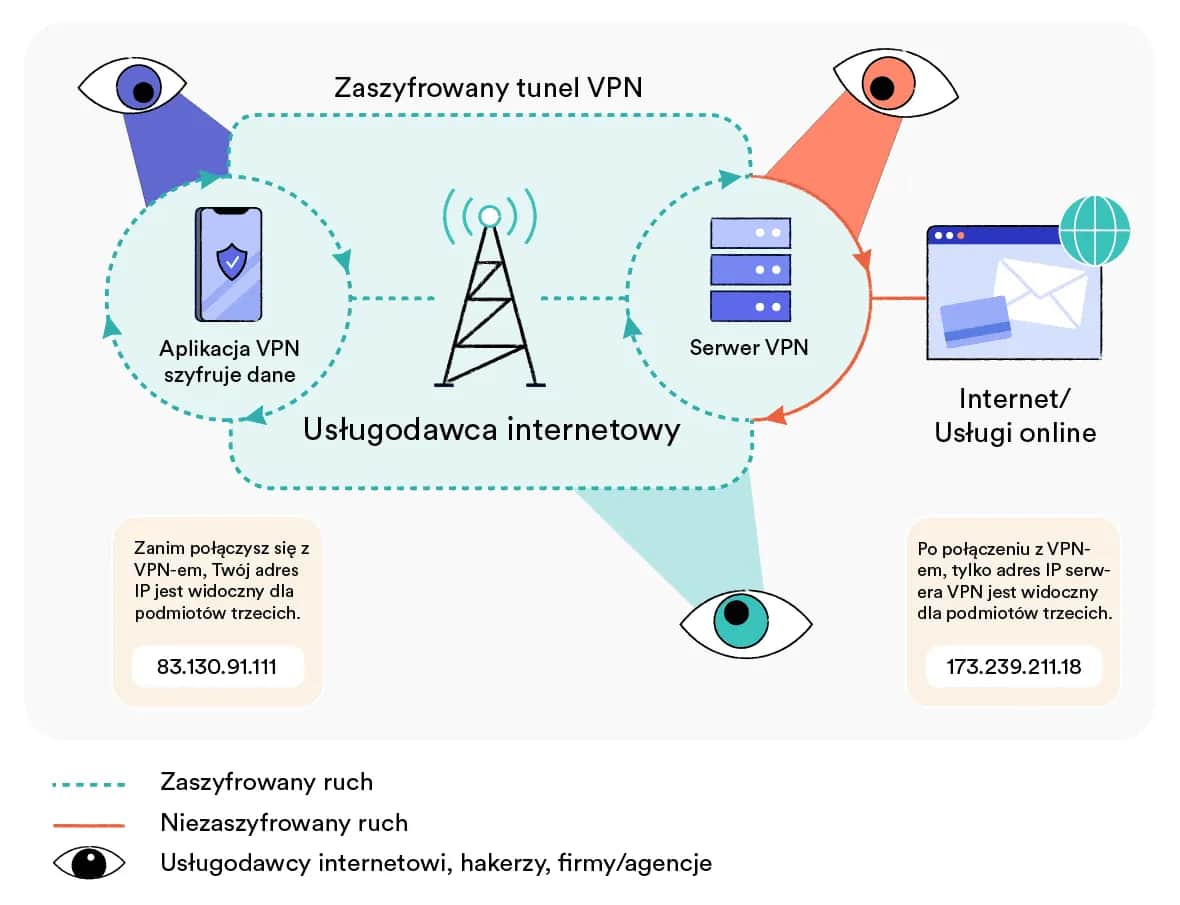

Wybór odpowiedniego serwera VPN jest kluczowy dla minimalizacji ryzyka wykrycia przez dostawców usług internetowych i inne strony. Wiele osób korzysta z VPN, aby chronić swoją prywatność i zabezpieczyć dane, jednak nie wszystkie serwery oferują takie same poziomy bezpieczeństwa. Warto zwrócić uwagę na serwery, które mają niski wskaźnik oszustw oraz funkcje obfuskacji, które mogą ukryć Twoje połączenie.

Podczas wyboru serwera VPN, istotne jest, aby zrozumieć, jak wybrane opcje wpływają na Twoją anonimowość. Serwery z funkcjami obfuskacji mogą skutecznie zniekształcać ruch internetowy, przez co trudniej jest go zidentyfikować jako połączenie VPN. Dlatego dokładna analiza dostępnych serwerów oraz ich możliwości jest niezbędna, aby zapewnić sobie maksymalną ochronę.Wybór serwera VPN z funkcją obfuskacji dla lepszej prywatności

Obfuskacja to technologia, która ukrywa fakt korzystania z VPN poprzez maskowanie ruchu internetowego. Działa to w ten sposób, że ruch generowany przez użytkownika jest zmieniany w taki sposób, aby wyglądał jak zwykły ruch internetowy. Dzięki temu, nawet jeśli dostawca usług internetowych monitoruje połączenia, nie jest w stanie stwierdzić, że użytkownik korzysta z VPN.

Wybierając VPN, który oferuje obfuskację, zyskujesz dodatkową warstwę ochrony. Serwery te są szczególnie przydatne w krajach, gdzie korzystanie z VPN może być ograniczone lub monitorowane. Zastosowanie technologii obfuskacji sprawia, że Twoje połączenie staje się niewidoczne dla osób trzecich, co zwiększa Twoją prywatność i bezpieczeństwo w sieci.

Serwery stealth: jak działają i dlaczego są skuteczne

Serwery stealth to zaawansowane rozwiązania, które umożliwiają ukrycie korzystania z VPN przed dostawcami usług internetowych i innymi podmiotami. Działają one poprzez modyfikację ruchu internetowego, tak aby wyglądał on jak zwykły ruch, co sprawia, że jest trudniejszy do wykrycia. Dzięki tej technologii użytkownicy mogą korzystać z VPN w krajach, gdzie dostęp do takich usług jest ograniczony lub monitorowany.

Skuteczność serwerów stealth opiera się na ich zdolności do maskowania połączenia VPN. Używają one różnorodnych technik, takich jak obfuskacja i zmiana protokołów, aby zminimalizować ryzyko wykrycia. W sytuacjach, gdy użytkownicy potrzebują dostępu do treści zablokowanych w ich regionie, serwery stealth stają się niezastąpione. Dzięki nim można swobodnie surfować po internecie, nie martwiąc się o potencjalne ograniczenia.

- NordVPN: Oferuje serwery stealth, które skutecznie obfuscują ruch, co pozwala na dostęp do treści w krajach o restrykcyjnych przepisach.

- ExpressVPN: Posiada funkcję obfuskacji, która zmienia sposób, w jaki ruch jest przesyłany, co utrudnia jego identyfikację jako połączenia VPN.

- Surfshark: Umożliwia korzystanie z serwerów stealth, które pomagają w ukryciu korzystania z VPN, zapewniając jednocześnie wysoką prędkość połączenia.

- CyberGhost: Oferuje serwery dedykowane do obfuskacji, które są idealne dla użytkowników chcących uzyskać dostęp do zablokowanych treści.

- Private Internet Access: Posiada opcję stealth, która maskuje połączenie, co czyni go skutecznym narzędziem w walce z cenzurą internetową.

Czytaj więcej: Dlaczego komputery łączą się w sieci? Odkryj korzyści i oszczędności

Kluczowe funkcje VPN, które pomagają ukryć Twoje połączenie

Wybierając VPN, warto zwrócić uwagę na kluczowe funkcje, które zwiększają prywatność i minimalizują ryzyko wykrycia. Do najważniejszych z nich należą obfuskacja, funkcja Kill Switch oraz rotacja adresów IP. Te elementy są niezbędne, aby skutecznie ukryć korzystanie z VPN i zapewnić sobie większą anonimowość w sieci. Dzięki nim użytkownicy mogą czuć się bezpieczniej, korzystając z internetu, nawet w krajach o restrykcyjnych przepisach dotyczących dostępu do sieci.

Jak działa funkcja Kill Switch i dlaczego jest istotna

Funkcja Kill Switch to jedna z najważniejszych opcji oferowanych przez wiele usług VPN. Jej głównym zadaniem jest zapobieganie wyciekom danych w przypadku utraty połączenia z serwerem VPN. Gdy tylko połączenie zostanie przerwane, Kill Switch automatycznie blokuje ruch internetowy, co zapobiega przypadkowemu ujawnieniu Twojego rzeczywistego adresu IP. Dzięki temu użytkownicy mogą być pewni, że ich dane pozostaną chronione, nawet w sytuacji, gdy VPN nie działa.

Warto zaznaczyć, że funkcja Kill Switch jest szczególnie istotna dla osób, które korzystają z VPN w krajach z ograniczonym dostępem do internetu. W takich miejscach, gdzie monitorowanie ruchu jest powszechne, każda chwila bez ochrony może prowadzić do poważnych konsekwencji. Dlatego posiadanie Kill Switcha to nie tylko dodatkowa funkcjonalność, ale wręcz konieczność dla tych, którzy cenią sobie prywatność i bezpieczeństwo w sieci.

Rotacja adresów IP: jak zwiększa Twoją anonimowość

Rotacja adresów IP to technika, która polega na regularnej zmianie adresu IP, z którego korzysta użytkownik podczas surfowania po internecie. Dzięki temu ukrycie korzystania z VPN staje się znacznie łatwiejsze, ponieważ każdy nowy adres IP sprawia, że śledzenie aktywności staje się trudniejsze. Rotacja adresów IP jest szczególnie przydatna w sytuacjach, gdy użytkownik chce uniknąć wykrycia przez dostawców usług internetowych lub inne podmioty monitorujące ruch w sieci.

W praktyce, rotacja adresów IP działa w ten sposób, że połączenie z serwerem VPN przypisuje użytkownikowi nowy adres IP co określony czas lub po każdej sesji. Dzięki temu, nawet jeśli ktoś próbuje zidentyfikować użytkownika na podstawie jego adresu IP, może to być znacznie utrudnione. Ta funkcja nie tylko zwiększa anonimowość, ale także poprawia bezpieczeństwo, redukując ryzyko, że użytkownik stanie się celem ataków lub monitorowania ze strony stron trzecich.

Używanie protokołów VPN, które zmniejszają wykrywalność

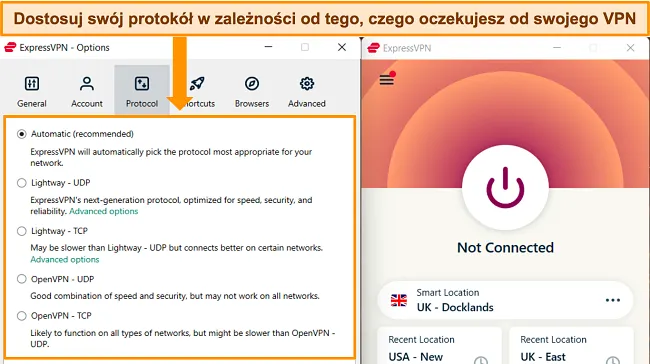

Wybór odpowiedniego protokołu VPN jest kluczowy dla minimalizacji wykrywalności i zapewnienia bezpieczeństwa w sieci. Protokoły takie jak OpenVPN i WireGuard są popularne ze względu na swoje zaawansowane funkcje szyfrowania i elastyczność. OpenVPN, na przykład, jest znany z wysokiego poziomu bezpieczeństwa i możliwości dostosowania, co czyni go idealnym wyborem dla użytkowników, którzy szukają niewidoczności w internecie. Z kolei WireGuard, będący nowszym rozwiązaniem, oferuje prostszą architekturę i znacznie szybsze połączenia, co również przyczynia się do zwiększenia anonimowości.

Wybierając protokół, warto zwrócić uwagę na jego właściwości, takie jak odporność na blokady i zdolność do maskowania ruchu. Protokół OpenVPN korzysta z różnych portów, co utrudnia jego rozpoznanie przez dostawców usług internetowych. Z kolei WireGuard, dzięki mniejszej liczbie kodu, jest mniej podatny na błędy i oferuje szybsze połączenia, co czyni go atrakcyjną alternatywą. Wybór odpowiedniego protokołu może znacząco wpłynąć na to, jak ukryć korzystanie z VPN i zapewnić sobie większą prywatność w sieci.

| Protokół | Zalety | Wady | Przykłady użycia |

|---|---|---|---|

| OpenVPN | Wysokie bezpieczeństwo, wszechstronność | Może być wolniejszy w porównaniu do innych protokołów | Używany w większości komercyjnych usług VPN |

| WireGuard | Szybkość, prostota, nowoczesne szyfrowanie | Mniejsza dojrzałość, mniej opcji konfiguracyjnych | Nowe usługi VPN, które stawiają na wydajność |

| IPSec/IKEv2 | Dobre zabezpieczenia, szybkie połączenia | Może być trudny do skonfigurowania | Używany w mobilnych aplikacjach VPN |

Jak unikać detekcji przez dostawców usług internetowych

Aby skutecznie unikać detekcji przez dostawców usług internetowych, warto zastosować kilka praktycznych strategii. Po pierwsze, korzystanie z protokołów, które oferują obfuskację, może pomóc w maskowaniu ruchu VPN. Po drugie, regularna rotacja adresów IP oraz zmiana serwerów mogą znacząco utrudnić śledzenie aktywności online. Warto również unikać korzystania z publicznych Wi-Fi bez dodatkowej ochrony, ponieważ takie połączenia są bardziej narażone na ataki. Używanie funkcji Kill Switch w VPN zapewnia dodatkową ochronę, blokując dostęp do internetu, gdy połączenie z serwerem VPN zostaje przerwane.Zaawansowane techniki ochrony prywatności przy użyciu VPN

Oprócz podstawowych funkcji, takich jak rotacja adresów IP i protokół obfuskacji, istnieją również bardziej zaawansowane techniki, które mogą znacząco zwiększyć Twoją prywatność w sieci. Jedną z takich metod jest korzystanie z VPN w połączeniu z Tor, co tworzy dodatkową warstwę ochrony. Tor, znany z anonimowości, może być używany w połączeniu z VPN, aby jeszcze bardziej utrudnić śledzenie Twojej aktywności online. Warto jednak pamiętać, że takie połączenie może wpływać na prędkość internetu, dlatego zaleca się testowanie różnych konfiguracji.

Inną interesującą techniką jest używanie VPN z wieloma serwerami w różnych regionach. Dzięki temu możesz nie tylko zwiększyć swoją anonimowość, ale również uzyskać dostęp do treści zablokowanych w Twoim kraju. Wybierając serwery z różnych lokalizacji, możesz również unikać regionalnych ograniczeń i cieszyć się większą swobodą w internecie. W miarę jak technologia VPN się rozwija, obserwujemy również wzrost znaczenia inteligentnych algorytmów, które automatycznie wybierają najlepsze serwery na podstawie Twoich potrzeb i lokalizacji, co może jeszcze bardziej poprawić Twoje doświadczenia w zakresie prywatności.